Sejauh ini cPanel merupakan control panel paling aman dan paling banyak digunakan dipasaran, namun tanpa langkah-langkah dan pengaturan yang tepat, control panel ini juga rentan akan serangan keamanan.

Pada tulisan kali ini, kami akan menjelaskan bagaimana cara untuk mengamankan akun cPanel yang anda miliki.

Bagaimana Peretas mencari cPanel korban mereka?

Tentu penggunaan cPanel sudah sangat familiar dalam dunia industri hosting maupun server, peretas bisa saja mendapatkan korban mereka melalui domain anda maupun IP server hosting atau server yang anda gunakan.

Secara default cPanel menggunakan beberapa port default dalam pengaksesan cPanel ataupun halaman WHM, dengan menggunakan port 2082 dan 2083 untuk cPanel maupun port 2086 dan 2087 untuk pengaksesan WHM.

Dengan mengakses url http://namadomainanda:2082 atau https://namadomainanda/cPanel maka peretas akan segera mengetahui apakah anda menggunakan cPanel atau tidak.

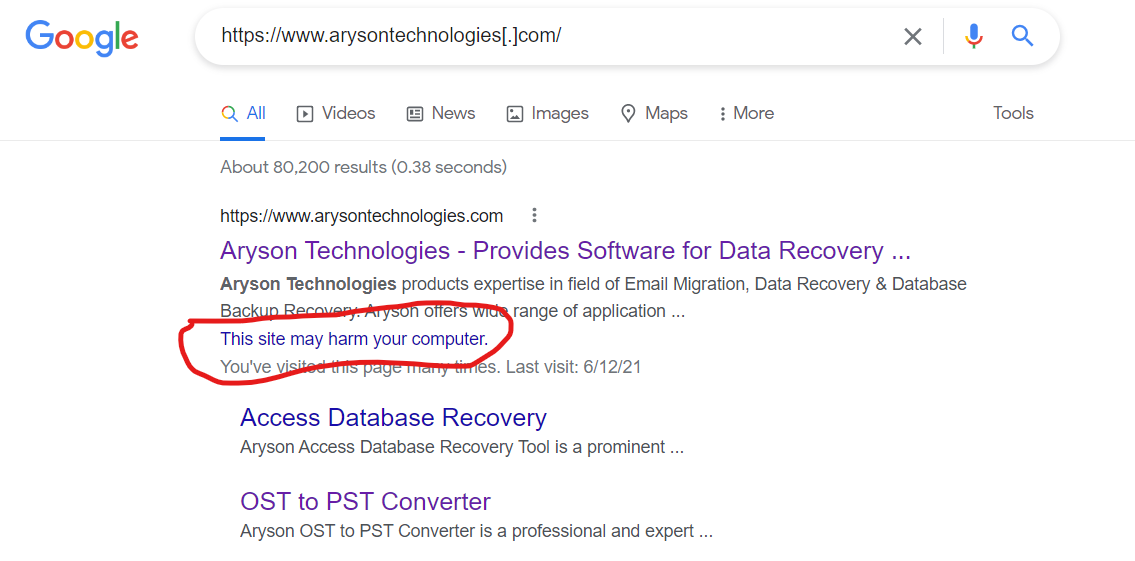

Peretasan cPanel dapat menyebabkan domain pada server atau IP server itu sendiri masuk dalam daftar blacklist, sebagai contoh dalam kasus pengiriman spam email (spamming) . Atau mungkin anda pernah melihat pada mesin pencari google warning terhadap sebuah domain, jika domain tersebut berbahaya jika diakses.

Bagaimana akun cPanel dapat diretas?

Peretasan akun cPanel dapat terjadi karena situs/website telah diretas, dalam beberapa kejadian bisa juga terjadi karena pemilik akun mendapatkan phising mail atau melakukan perubahan kontak pada akun cPanel.

Dengan mengeksploitasi vulnerability atau menggunakan akun yang telah disusupi peretas dapat melakukan pergantian contact email, dengan alamat emailnya sendiri. Dengan demikian peretas dapat melakukan forgot password dan memperoleh akses ke akun cPanel.

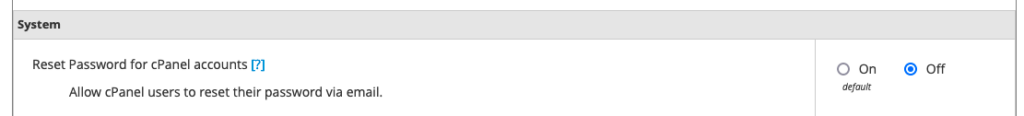

Hal ini dimungkinkan jika opsi “Allow cPanel users to reset their password via email” diaktifkan di server melalui fitur tweak setting pada WHM.

Untuk menghindari hal tersebut, sebaiknya administrator melakukan disable fitur tersebut pada WHM melalui menu – Tweak Setting -> pilih opsi off untuk ‘Allow cPanel users to reset their password via email’

Yang sering terjadi setelah peretasan akun cPanel, peretas akan membuat akun email dan melakukan pengiriman spamming juga menambahkan halaman phising pada website.

Selain melakukan opsi forgot password ,peretasan akun cPanel juga dapat terjadi dengan aktifitas Brute Force Attack. Yaitu dengan cara peretas melakukan penyerangan mengirimkan banyak kata sandi dengan harapan akhirnya dapat menebak dengan benar.

Salah satu cara paling efektif untuk menghindari serangan brute force adalah dengan menggunakan kata sandi yang kuat. Tetapi hanya hal itu saja tidak akan cukup.

Untuk itu anda perlu menggunakan firewall untuk membatasi kesalahan login, dengan limit pembatasan failed login akan memungkinkan IP peretas terblokir oleh firewall server dan tidak dapat lagi menjangkau server.

Konfigurasi Firewall Server cPanel dengan CSF (ConfigServer & Firewall)

Untuk melakukan pemblokiran IP Address yang melakukan percobaan Brute Force login ke akun cPanel, WHM maupun ke akun Email anda dapat memanfaatkan CSF (ConfigServer & Firewall) untuk pengaturan tersebut.

Jika server anda telah terinstall dengan CSF, secara default untuk pengaturan failed limit login adalah sebanyak lima kali, yang artinya jika ada user yang mencoba login dan melakukan kesalahan password atau username sebanyak lima kali, maka IP Address pengakses/user akan terputus ke sisi server.

Untuk melakukan konfigurasi tersebut, anda dapat mengubah file config csf yang berada pada : path dir -> /etc/csf/csf.config

Silahkan anda login ke dalam server anda, kemudian mengakses file csf.config dengan menggunakan editor kebiasaan anda :

[root@ /] vi /etc/csf/csf.config

Untuk merubah nilai FTP failed login : LF_FTPD = “10”

Untuk merubah nilai gagal koneksi SMTP AUTH :LF_SMTPAUTH = “5”

Untuk merubah nilai failed login koneksi pop3 : LF_POP3D = “5”

Untuk merubah nilai failed login koneksi imap: LF_IMAPD = “10”

Untuk merubah nilai failed login cPanel, webmail and WHM : LF_CPANEL = “5”

Conclusion

Selain dari sisi keamanan server, keamanan dari sisi user/pengguna juga cukup penting untuk menghindari aktifitas peretasan detail login akun cPanel. Pastikan anda membaca dan dapat membedakan email phising yang digunakan untuk meretas akun cPanel anda.